< p >

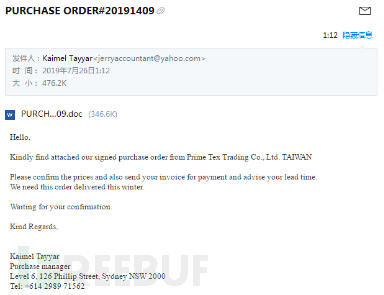

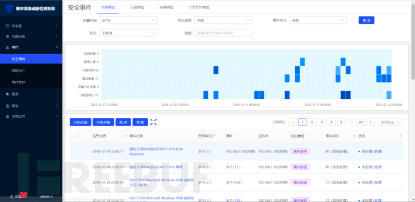

商业信函病毒对精密仪器公司的APT攻击(图1)

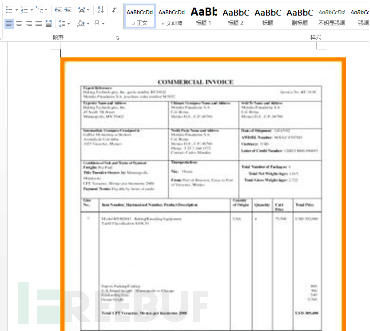

商业信函病毒对精密仪器公司的APT攻击(图2)

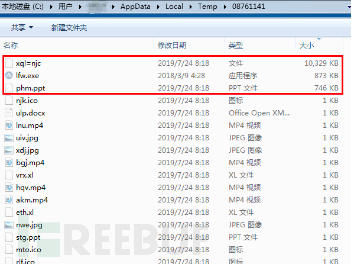

商业信函病毒对精密仪器公司的APT攻击(图3)

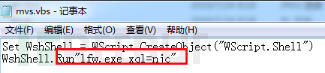

商业信函病毒对精密仪器公司的APT攻击(图4)

商业信函病毒对精密仪器公司的APT攻击(图5)

商业信函病毒对精密仪器公司的APT攻击(图6)

1,背景

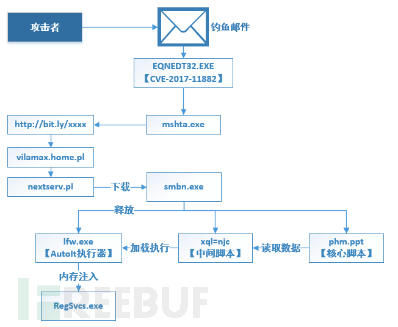

最近,腾讯的安全洞察威胁情报发现,黑客组织再次利用“商业信函”病毒对外贸行业进行APT攻击。这一轮攻击的特点是利用微软2017年发布的office Formula Editor中的漏洞CVE-2017-11882构建网络钓鱼文档。文档触发漏洞后,通过mshta.exe执行短链接位构建的远程代码,从而植入后门特洛伊木马。

在一次攻击中,我们发现攻击者使用的网络钓鱼文档的名称包含台湾一家精密仪器公司的全名,并成功将该文档发送到该公司的邮箱本文档将在触发漏洞执行后下载后门特洛伊木马smbn.exe,该特洛伊木马将释放AutoIt脚本执行程序。然后,高度混乱的AutoIt脚本代码将被传递到脚本执行程序中执行,并作为启动项目安装,以便重复执行。该木马具有检测虚拟机、禁止任务管理器启动、关闭UAC、将恶意代码注入系统进程执行等功能。

“商业信函”攻击流程图

2,网络钓鱼邮件的详细分析

因生产电脑数控、印制板成型机、印制板钻孔机等仪器被一家台湾公司攻击。该公司是一家全球性企业,与欧洲著名制造商合作生产。

攻击该公司的电子邮件附件名为:* * precision joint stock limited company _ 3Q _ pdf . doc,表明黑客在攻击前已经收集了该公司的详细信息。打开的文件包含一张标题为“商业发票”的图片,即商业发票。这是由卖方出具的清单,包含货物的名称、数量、价格和其他内容。这是买卖双方移交货物和结算货款的主要文件。这也是进口商确定进口关税以及卖方和买方索赔和解决索赔的基础。

文档包含精心构建的CVE-2017-11882漏洞触发代码。打开文档将在未修补的计算机上触发漏洞攻击执行命令mshta http

http

smbn.exe

smbn.exe是一个自解压程序,运行后将55个文件释放到%Temp%/08761141/目录有三个关键文件:lfw.exe是自动脚本执行器,xql=njc是第一级脚本,而phm.ppt是加密的最终脚本(AutoIt是一个使用类似BASIC的脚本语言的自由软件。它是为在图形用户界面中自动操作而设计的。它使用模拟键盘按键、鼠标移动和窗口/控件的组合来实现自动任务)

解压缩时,mvs.vbs将通过命令行启动。该脚本将把“xql=njc”文件作为参数传递给lfw.exe执行

“XQL = NJC”文件中添加了大量的杂质数据,因此其大小超过10M。分析发现,它只包含78行真正执行的AutoIt脚本代码。

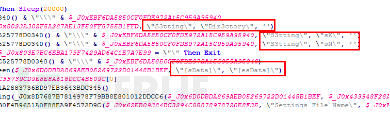

隐藏在杂质中的自动测试代码:

只提取了78行AutoIt代码:

分析了“xql=njc”中的脚本代码,发现它的功能是根据“S3tting”、“Dir3ctory”、“sK”、“sN”、“sData”和“esData”等特定特征从phm.ppt中定位加密数据,将加密数据解密成新的AutoIt代码,保存到当前目录中由五个随机字符组成的文件名中,然后通过Run命令执行脚本文件

定位加密数据

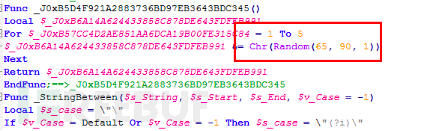

生成一个五位数的随机名称字符文件,采用ASCII码65到90(对应于大写字母A到Z)

将解密的代码写入文件(随机文件名),并通过运行命令开始执行

命令

核心脚本

由解密的随机名称脚本文件有754行代码,也由脚本执行程序lfw.exe作为参数执行。该脚本实现了核心功能,如虚拟机检测、启动项目安装、对等数据解密、进程执行注入等。,并将在执行完成后立即删除

脚本文件位置

文档和设置\

写入注册表添加启动键

HKEY _ LOCAL _ MACHINE \ SOFTWARE \ Microsoft \ Windows \ current version \ run

HKCU64 \软件\微软\视窗\当前版本\运行一次

关闭UAC

检测虚拟机

将start.vbs添加到启动项,start.vbs执行start.cmd,然后start.cmd最终启动lfw.exe " xql = njc "

禁止任务管理器进程启动

通过ShellExecute执行mshta.exe

执行run.vbs,它也用于启动lfw.exe“XQL = NJC”

将数据恢复到对等结构

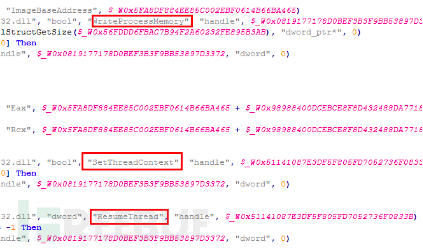

将恶意代码注入系统进程

连接C2地址smb3ans.pw

3,安全建议

< p>1不要打开来自未知来源的邮件附件。仔细运行邮件附件中的文件。如果发现脚本或其他可执行文件,首先用防病毒软件扫描它们。

2。将office系列软件升级到最新版本。不要随意在不受信任的文档中运行宏。

3年,建议部署腾讯御电终端安全管理系统,防止病毒和木马攻击;

4。使用腾讯皇家高级威胁检测系统检测未知黑客的各种可疑攻击皇家高级威胁检测系统(Royal Advanced Threat Detection System)是基于腾讯反病毒实验室的安全能力和腾讯在云和、云和的海量数据开发的独特的威胁情报和恶意检测模型系统。

IOC

a 946 caf9 B3 AE 9 aa 8 E8 ACF 555564 e 296

f 5210 ee 307 E0 B2 c 116 BFA 12 B3 D4 a 701 c

678 E4 f 45 BAF 3f 712988124 a 4142 a 50 EB

96 fc 0e F4 af 7b 2704194 B9 c 04 a 04354 a 7

d 22 a2 CD 43 e 5b 45 bfc 940 E3 FAE 9899548

b 706d 74 aaede 26 a5 b 106 B9 ed 836 a 33 f 9

7579 a2 ccca 5100 F4 d 669 BD 70916 cabff

8 D3 CFD 4833 Fe 6e 76 B2 ab 81 debad 00 ECB

6 ee 7 ddebf 0a 2b 78 c 7 AC 30 F6 e 00 D1 d 11

3 a 470 a4 FFB 26904 BAE 147 c 85 c 7686 AFB

邮箱

jerryaccountant @ Yahoo . com

域

vilamax.home.pl

nextserv.pl

zaloparvari.ir

smb3ans.pw

URL

http[:]//bit . ly/2y3 jdhx

http[:]//bit . ly/2 sh9 xdv

http[:]//bit . ly/2GR1TLF

http[:]//bit . ly/2Y2vDQy

http[:]//bit . ly/2sr n6f 8

http[:]//bit . ly/2GR1TLF

http[:]//bit . ly/2ysvgq 1

http :]//bit . ly/2s G8 m7n

http :]//bit . ly/2sr p9 va

http :]//vilamax . home . pl/x/bn . HTA

http :]//vilamax . home . pl/CSS/joibr . exe

http :]//vilamax . home . pl/x/ny . HTA

http :]//vilamax . home . pl/a/klzb . pif

http :]//vilamax . home . pl/CSS/k1tt . exe

http :]//vilamax . home . pl/CSS/joyk . exe

http :]//nextserv . pl/av/smbn . exe

http :]//nextserv . pl/av/ktzb . exe

http :]//nextserv . pl/av/jony . exe

http :]//zaloparvari . IR/fries . HTA

http :]//zaloparvari . IR/freind . HTA

http :]//zaloparvari . IR/payment . doc

http :]//zaloparvari . IR/rfqorder . doc

http :]//netlux . in/img/bn . HTA

http :]//netlux . in/img/zb . HTA

http :]//netlux . in/img/my . HTA

*作者:腾讯安全联合实验室,转载请注明出处。COM